Man-in-the-Middle-Angriff

Der Mann in der Mitte übt einen Angriff aus. Diese simple Erklärung eines Vorgangs ist in Wirklichkeit hochkomplex, wenn es sich um einen Man-in-the-Middle-Angriff handelt.

Was ist ein Man-in-the-Middle-Angriff?

Seit dem Jahr 1995 bieten Man-in-the-Middle-Angriffe Anlass zu öffentlichen Diskussionen. Sehr einfach beschrieben, handelt es sich dabei um Methoden, mit denen sich der „Mann in der Mitte“ in eine Kommunikationsverbindung zwischen zwei Endproduzenten einklinkt. Dabei bleibt der Angreifer, der Man-in-the-Middle, meist unentdeckt.

Zu Zeiten von Standleitungen bedeutete dies für Angreifer, eine Leitung zu unterbrechen, sich dazwischen zu klemmen und in alle übertragenen Daten zwischen zwei Endproduzenten Einblick zu gewinnen. So konnte der Man-in-the-Middle diese bei Bedarf und seinen Wünschen entsprechend, modifizieren.

Dieser auch als Janusangriff bezeichnete Vorgang ist das Stehen eines Angreifers zwischen zwei Partner, die miteinander kommunizieren. Dieser Man-in-the-Middle-Angreifer übernimmt dabei sowohl die Kontrolle über die Kommunikation der beiden, als auch über deren Datenverkehr.

Der Mann in der Mitte kann dabei die Daten einsehen, die ausgetauscht werden zwischen den beiden Kommunikationspartnern und kann diese auch manipulieren. Der Trick dabei: der Janus, der Mann mit den zwei Köpfen, täuscht dabei beiden an der Kommunikation beteiligten vor, dass er der jeweils andere Kommunikationspartner ist.

Inzwischen kommen solche Man-in-the-Middle-Angriffe häufig vor. Sie scheinen mit dem Internet nahtlos verknüpft zu sein und in diesem einen perfekten Nährboden für derart kriminelle Aktivitäten zu finden.

Man-in-the-Middle-Angriffe werden immer einfacher

Eine physische Zwischenschaltung zwischen zwei Kommunikationspartnern im Internet ist heute nicht mehr nötig. Für Man-in-the-Middle Angreifer scheint es tatsächlich noch einfacher geworden zu sein als früher. Diese Tatsache wird bedingt durch die komplexe Vernetzung im Internet als auch der dahinterstehenden Philosophie: Daten suchen sich ihren Weg zum Ziel inzwischen selber. Stellt der Angreifer den „Wegweiser“ um, der alle notwendigen Navigationsmerkmale für die entsprechenden Daten enthält, finden diese zuerst den Weg zum falschen Ziel: Nämlich genau beim Angreifer. Dieser spät die Daten aus, modifiziert sie und leitet sie an das Ursprungsziel weiter. So sieht ein klassischer Man-in-the-Middle Angriff in der Gegenwart aus.

Man-in-the-Middle Angriffe dienen heutzutage nicht mehr nur dem Ausspähen finanzieller Daten zur eigenen Gewinnschöpfung, sondern spielen auch auf politischer Ebene eine zunehmend bedeutende Rolle. Vor allem Regierungen sind es, welche die eigenen Bürger ausspähen und so unter anderem Emails mitlesen.

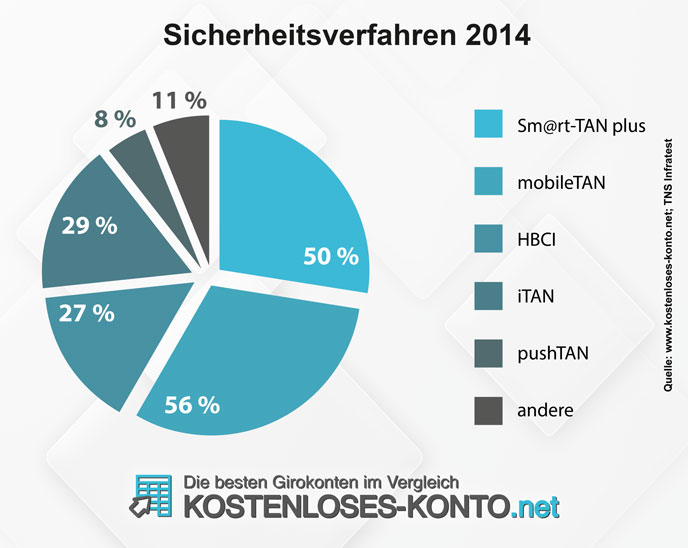

Aufklärung zu Sicherheitsverfahren

Das beste Mittel in Bezug auf den kriminellen Erfolg durch Man-in-the-Middle-Angriffe anderen Schaden zu zufügen, gehört natürlich die Aufklärung des Users. Dies muss im Eigenstudium bzw. durch das verantwortliche Kreditinstitut geschehen. Je höher die Aufklärungsrate, desto niedriger wird das Risiko, dass Cyberkriminelle ihre Chancen erhalten. Das folgende Kreisdiagramm zeigt die Bekanntheit der aktueller Sicherheitsverfahren beim Online bzw. Mobile Banking.

Erhoben wurde die Studie vom Unternehmen TNS Infratest im Jahr 2014. Teilgenommen haben 1.001 Personen ab 18 Jahren. Dabei handelte es sich um Personen, die online in ihrem Privathaushalt Bankgeschäfte abwickeln.

Quelle: TNT Infratest

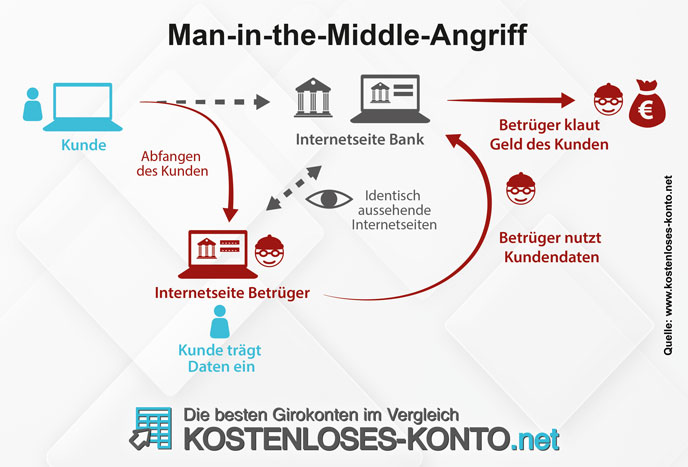

Der „Klassiker“: Man-in-the-Middle Angriff über ein W-Lan-Netz

Gehen wir von dem Beispiel einer Online-Überweisung aus, die ein Bankkunde über ein W-Lan-Netz tätigt. Bei diesem Angriff sind die Vorgänge eigentlich recht transparent für Bankkunde und Kreditinstitut. Der Kunde sieht schon einmal keine großen Veränderungen auf seinem Bildschirm, das Überweisungsformular scheint optisch unverändert. Weder der ungeübte Laie noch der Fachmann erkennen hier auf den ersten Blick den Unterschied. Die täuschend echt gemachte (vermeintliche) Webseite der Bank ähnelt nahezu jener wirklichen Bankseite im Internet. Nur wer auf die Signatur achtet, merkt, dass hier irgendwas nicht stimmen kann.

Viele Bankkunden schenken dieser wichtigen Signatur jedoch keine Beachtung. Was verständlich ist, denn mal ehrlich: Wer nimmt sich noch wirklich die Zeit dafür? Aber es bleibt wichtig genau hinzusehen, sowie bereits vorab Vorsicht walten zu lassen, um gar nicht erst Opfer eines solchen Mann in der Mitte-Angriffs zu werden.

Der „klassische“ Man-in-the-Middle-Angriff

Angriffsformen von Man-in-the-Middle Methoden

Es sind die unterschiedlichsten Methoden beim Konzept „Man-in-the-Middle“ vorstellbar. Für den Angreifer letztendlich ist eine Sache entscheidend: Der Angriff muss skalieren. Das bedeutet ein automatisierter, ohne Unterbrechungen ausgeführter Angriff bzw. Eingriff in eine Kommunikationsleitung bzw. Datenweiterleitung sein.

Kann man sich vor Man-in-the-Middle-Angriffen schützen?

Zwei Dinge sind besonders wichtig, wollen sich Bürger und Unternehmen vor Man-in-the-Middle-Angriffen schützen. Das eine sind die technischen Voraussetzungen, das andere die Sorgfalt im Umgang mit den eigenen Daten.

- Zu den technischen Voraussetzungen gehört als Erstes eine gute Antiviren-Software. Ohne eine solche sollte weder im Internet gesurft, noch das Intranet eines Unternehmen genutzt werden.

- Gute Antiviren-Programme gibt es mehrere, von kostenlos bis hin zum jährliche Abo, das an mehreren Computern bzw. von mehreren Endgeräten aus genutzt werden kann.

- Zu den Schutzmaßnahmen gehört der Schutz vor dem Mitlesen der Daten. Das heißt: es ist wichtig, dass Datenpakete, die verschickt werden, entsprechend verschlüsselt werden.

- Ein Austausch von Daten darf zudem nur dann stattfinden, wenn beide Kommunikationspartner sich jeweils beieinander authentifiziert haben.

Das heißt bspw. für Banken: die Kunden müssen sich auf der einen Seite mit ihren Daten einloggen. Die Bank selbst aber muss als Erstes mit der eigenen Signatur verdeutlichen, dass der Kunde „an der richtigen Adresse“ ist. Dies ist wichtig, damit der Man-in-the-Middle bei seinem Angriff nicht falsche Schlüssel vorzeigt, um beide Seiten zu täuschen. Eine aktuelle Antiviren-Software sowie das Wissen der aktuellen Signatur der Bank ist deshalb wichtig, um nicht vor lauter Unwissen einen solchen Angriff zu erleben.

Zudem gibt es weitere Möglichkeiten, den Datenverkehr zwischen den beiden Kommunikationspartnern zu schützen. U. a. wurde von den Banken dafür die Abkehr von der unsicheren Papier-TAN zu Identifizierung hin zu verschiedenen anderen TAN-Arten gewählt.

Eine Schwachstelle wird immer bleiben

Einen vollkommenen Schutz kann und wird es jedoch niemals geben können, da es bei solchen Man-in-the-Middle-Angriffen immer eine Schwachstelle geben wird: der Mensch selbst. Wenn dieser nicht sorgfältig mit seinen persönlichen Daten und seinen Konto- und Kreditkartendaten umgeht. Wenn dieser in Emails einfach Links anklickt, weil er denkt, sie kommen von seiner Bank, und dann auch noch Daten in die erscheinende Webseite eingibt – ist ein Angriff durch einen Man-in-the-Middle nicht aufzuhalten.

Weil der Mensch selbst es ist, der dann die Tür öffnet für einen solchen Janus-Angriff. Die Bank kann auf der anderen Seite nichts mehr dagegen tun. Denn es ist der Kunde selbst, der seine Daten preisgibt und dem Angreifer damit das Sprungbrett für das Abräumen des Kontos und/oder der Kreditkarte liefert.

Linkliste zu Man-in-the-Middle-Angriffen

In die Breite zu gehen, um solche Man-in-the-Middle-Angriffe auf technischer Ebene zu erklären, erscheint uns in diesem Fall zu tiefgreifend. Viele andere Autoren haben sich dem technischen Bereich solcher Janus-Angriffe bereits verschrieben und diese erklärt. Nachfolgend deshalb eine Auswahl von Links zu Artikeln, die weiterführende Informationen und technische Spezifikationen von Man-in-the-Middle-Angriffen enthalten.

- Man-in-the-Middle-Angriffe von Sicherheitskultur.at

- Was ist eine Man-in-the-Middle-Attacke?

- Man-in-the-Middle-Angriff des Bundesamtes für Sicherheit in der Informationstechnik

- Man-in-the-Middle von Elektronik Kompendium

Bildnachweis: ©fotolia.com – alvarez, © fotolia.com – Picture-Factory